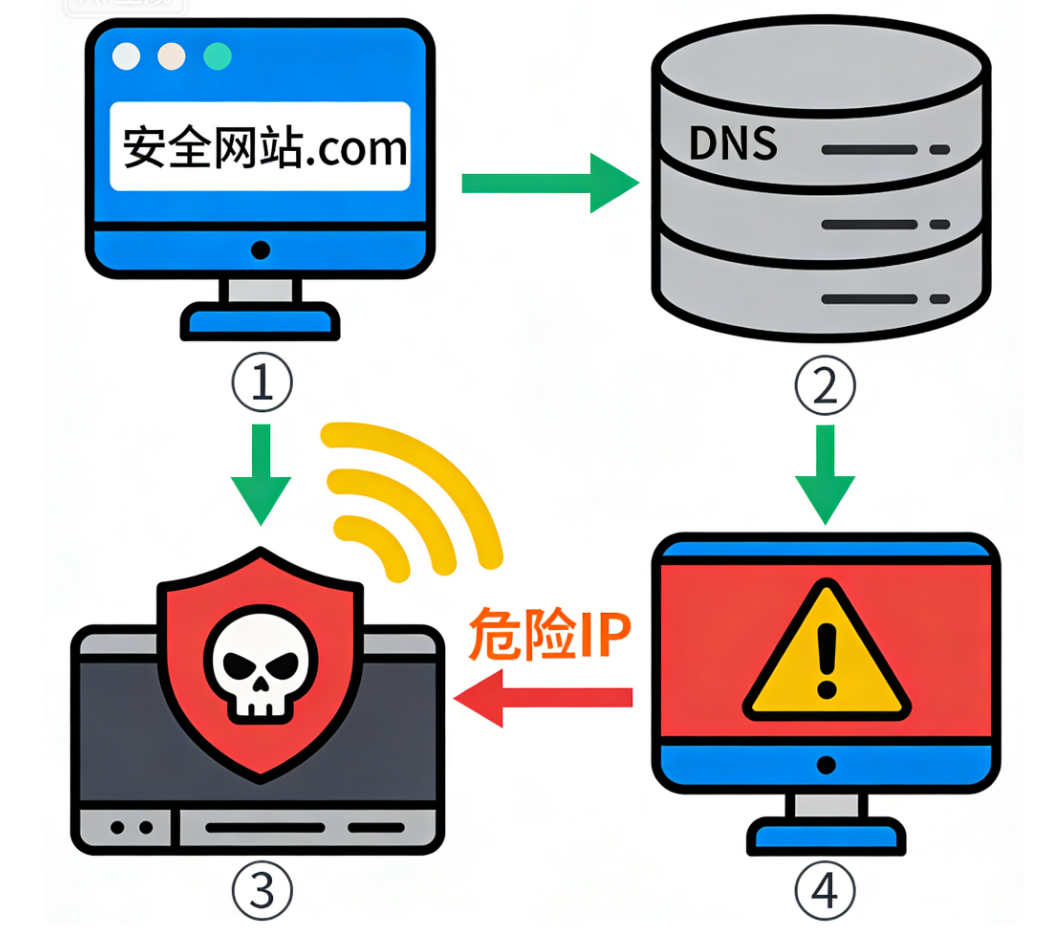

DNS欺骗攻击,是攻击者通过篡改DNS解析记录,将用户的域名请求导向虚假IP地址的网络攻击手段。简单来说,当用户输入“www.baidu.com”时,被篡改的DNS服务器会返回恶意IP,让用户误以为访问的是正规网站,实际却进入钓鱼网站或被植入恶意程序。其核心危害集中在三点:一是用户信息泄露,钓鱼网站会骗取账号密码、支付信息等敏感数据;二是设备安全受损,恶意IP可能推送病毒、木马,控制用户设备;三是企业业务受影响,若服务器遭遇DNS欺骗,会导致用户无法访问正规网站,品牌声誉受损甚至引发经济损失。因此,解决DNS欺骗攻击需从“防御+监测+应急”多维度入手,覆盖用户端与服务器端全场景。

DNS欺骗攻击怎么解决?

一、用户端

1、手动修改DNS服务器,选择权威安全DNS

DNS欺骗的核心是解析记录被篡改,更换可靠的公共DNS服务器能从源头规避风险。推荐选择全球权威DNS:

谷歌DNS:8.8.8.8和8.8.4.4(全球通用,稳定性强)

阿里云DNS:223.5.5.5和223.6.6.6(国内访问速度快,适配中文网络)

腾讯云DNS:119.29.29.29(防护能力强,支持恶意网站拦截)

修改方法:电脑端(Windows/Mac)在网络设置中找到“DNS服务器地址”,替换为上述地址;手机端(iOS/Android)在WiFi连接详情中手动设置DNS,无需root或越狱。

2、启用DNS加密协议,防止解析数据被篡改

传统DNS解析数据以明文传输,易被攻击者拦截篡改,启用DNS加密协议能有效防护:

DNSoverTLS(DoT):将DNS查询封装在TLS加密通道中,主流浏览器(Chrome、Firefox)和操作系统(Windows11、iOS14+)均支持,可在网络设置中开启;

DNSoverHTTPS(DoH):通过HTTPS协议传输DNS查询,推荐安装浏览器插件(如CloudflareWARP)自动启用,或在路由器中配置DoH服务器地址。

3、验证网站真实性,警惕钓鱼陷阱

即使配置了安全DNS,仍需手动验证网站合法性:

检查地址栏:正规网站会显示“HTTPS”和“小锁”图标,点击可查看数字证书是否有效;

核对域名拼写:攻击者常使用仿冒域名(如“baidu.com”伪装成“ba1du.com”),需仔细确认域名正确性;

避免公共WiFi风险:在咖啡馆、商场等公共WiFi环境中,优先使用手机流量或VPN,公共网络的DNS服务器易被篡改。

4、定期清理DNS缓存,修复解析异常

若已遭遇DNS欺骗,可能导致解析记录缓存异常,需手动清理:

Windows系统:打开命令提示符,输入“ipconfig/flushdns”回车,即可清空DNS缓存;

Mac系统:在终端中输入“sudodscacheutil-flushcache;sudokillall-HUPmDNSResponder”,输入密码后执行;

路由器:登录路由器管理后台,找到“DNS缓存清理”选项(不同品牌位置不同),一键清理后重启路由器。

二、服务器端/企业

1、部署权威DNS服务器,强化解析安全

企业需搭建自有权威DNS服务器(如BIND、PowerDNS),或选择支持抗欺骗的云DNS服务(阿里云DNS、腾讯云DNS),核心配置包括:

启用DNSSEC协议:DNS安全扩展协议,通过数字签名验证DNS记录完整性,防止解析记录被篡改,目前主流域名注册商均支持DNSSEC配置;

限制递归查询:仅允许企业内部IP或授权用户访问DNS服务器的递归查询功能,避免被攻击者利用进行缓存投毒;

定期更新DNS软件:及时修复BIND等软件的安全漏洞,关闭不必要的功能模块,减少攻击入口。

2、配置防火墙与访问控制,拦截恶意请求

部署网络防火墙(如华为USG、CiscoASA),设置DNS请求过滤规则,仅允许服务器与权威DNS服务器通信,阻断异常IP的DNS查询;

在服务器端启用主机防火墙(如iptables),限制UDP53端口(DNS默认端口)的访问权限,仅开放必要的IP段。

3、建立DNS监控与应急响应机制

部署DNS监控工具(如DNSQuerySniffer、Zabbix),实时监测DNS解析记录是否异常,当发现解析结果与预设IP不一致时,立即触发告警;

制定应急方案:攻击发生后,快速切换备用DNS服务器,清理服务器DNS缓存,同时联系域名注册商核查解析记录,恢复正常解析配置;

定期备份DNS解析记录,避免攻击导致记录丢失,便于快速恢复。

优云总结

DNS欺骗攻击的解决核心是“源头防护+过程加密+异常监测”,个人用户可通过更换安全DNS、启用加密协议快速规避风险,企业则需搭建权威DNS服务器、启用DNSSEC、配置多层防护体系,从技术层面彻底抵御攻击。无论是个人还是企业,都需重视DNS安全,定期检查配置、更新防护策略,才能有效避免因DNS

文章名称:《DNS欺骗攻击怎么解决?》

文章链接:https://www.idc500.com/11146.html

【声明】:优云主机测评 仅分享信息,不参与任何交易,也非中介,所有内容仅代表个人观点,均不作直接、间接、法定、约定的保证,读者购买风险自担。一旦您访问优云主机测评 ,即表示您已经知晓并接受了此声明通告。

【关于安全】:任何 IDC商家都有倒闭和跑路的可能,备份永远是最佳选择,服务器也是机器,不勤备份是对自己极不负责的表现,请保持良好的备份习惯。